在DevSecOps体系构建中,SonarQube 凭借其深度代码安全检测能力,已成为企业级应用安全左移的核心基础设施。本文系统性阐述SonarQube 的漏洞闭环修复机制、安全风险可视化热图技术,并延伸探讨其与威胁情报系统的深度集成策略,为构建智能化的代码安全防护体系提供实践指南。

一、SonarQube漏洞修复方案

SonarQube 的漏洞管理覆盖从发现到修复验证的全生命周期,其修复流程包含五个关键阶段:

1.多源漏洞检测引擎

集成OWASPTop10、CWE/SANSTop25等权威漏洞库,通过FindSecBugs插件识别Java应用的SQL注入(如`Stringquery="SELECT*FROMusersWHEREid="+userId;`)、XSS漏洞(未过滤的`request.getParameter("input")`)。针对.NET项目,内置Roslyn分析器检测硬编码凭据(如`varpassword="admin123";`),支持CVE漏洞数据库实时同步更新。

2.优先级智能排序

基于CVSS3.1评分模型,SonarQube 将漏洞分为致命(9.0-10.0)、高危(7.0-8.9)等五个等级。例如检测到Log4j2的CVE-2021-44228漏洞时,自动标记为"致命"级别并触发构建阻断。通过机器学习算法分析漏洞上下文(如是否在认证模块、是否暴露于公网API),生成修复紧急度指数(REI),指导团队优先处理高业务影响漏洞。

3.自动化修复建议集成

对常见漏洞类型提供一键修复方案:检测到使用MD5哈希时,推荐替换为`MessageDigest.getInstance("SHA-256")`;发现SQL拼接风险则生成JdbcTemplate参数化模板代码。与GitHubAdvancedSecurity联动时,可在PR评论中直接插入修复代码片段,开发者点击"AcceptSolution"即可自动合并补丁。

4.修复验证与回归测试

配置`sonar.issueresolve.period=7`强制要求7天内闭环处理漏洞。修复后重新扫描时,SonarQube 会对比历史记录生成差异报告,验证是否彻底消除风险。结合Selenium自动化测试框架,对涉及安全修复的接口执行渗透测试用例(如发送含`alert(1)`的HTTP请求),确保修复有效性。

5.第三方工具链打通

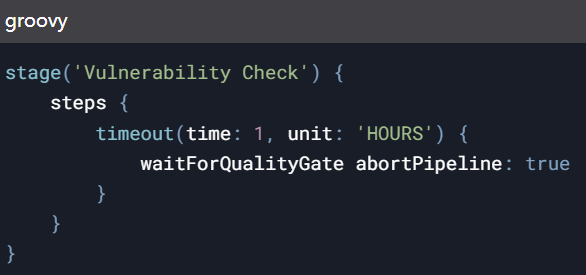

通过Webhook将漏洞数据同步至JiraSecurity板,自动创建含CVE详情的工单。在Jenkins流水线中设置质量门禁:

当未修复的致命漏洞存在时,自动终止部署流程并通知安全责任人。

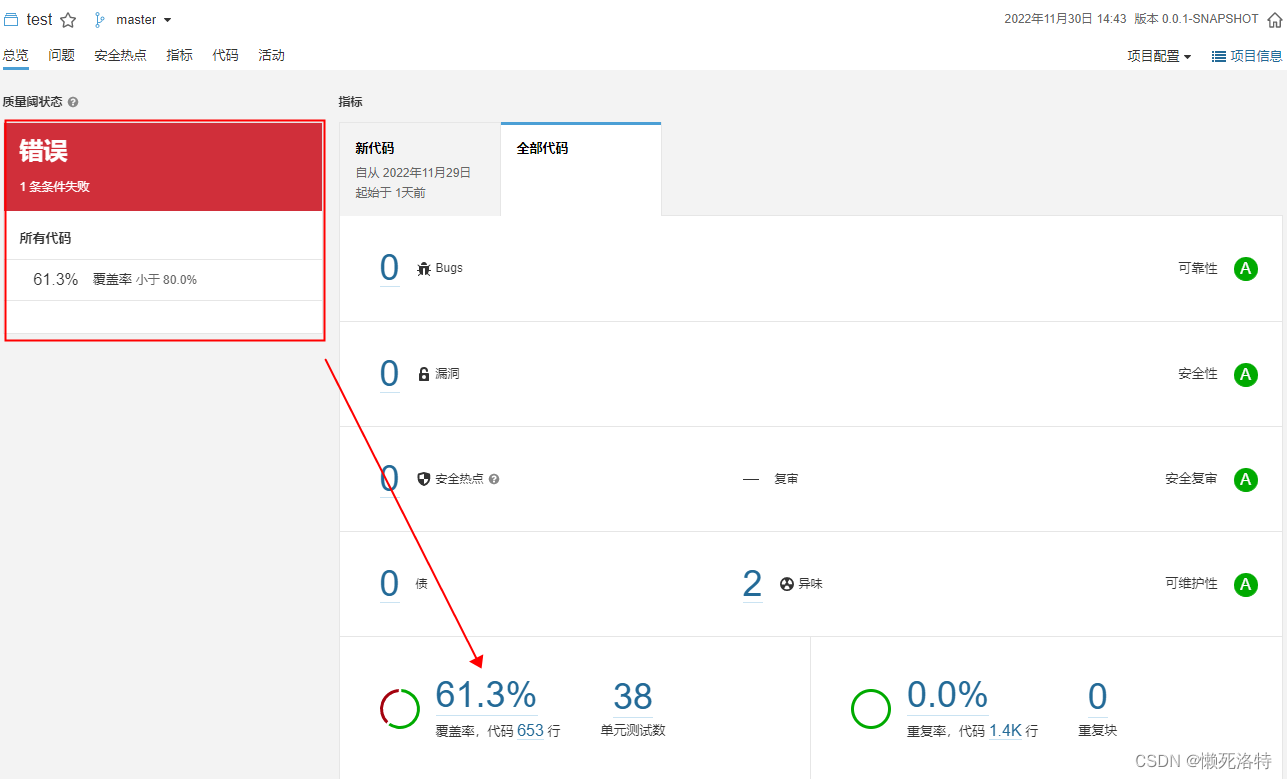

二、SonarQube安全热图分析实践

SonarQube 的安全热图(SecurityHotspots)通过可视化技术呈现代码库风险分布,其实现包含三个核心维度:

1.热图数据源构建

在`sonar-project.properties`中启用`sonar.securityHotspots=all`配置,采集以下数据:

敏感API调用(如`Runtime.exec()`、`FileOutputStream.write()`)

权限控制缺失(未使用SpringSecurity的`@PreAuthorize`注解)

加密算法强度(检测DES/3DES使用情况)

配置安全(明文存储的数据库连接字符串)

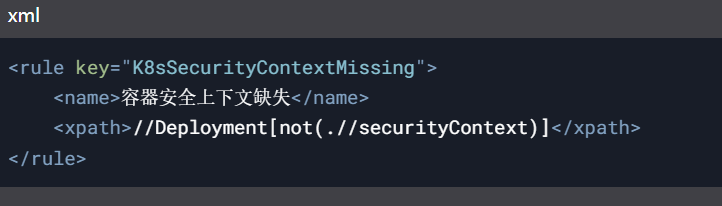

通过自定义规则扩展热图数据,例如添加对Kubernetes配置文件`securityContext`缺失的检测:

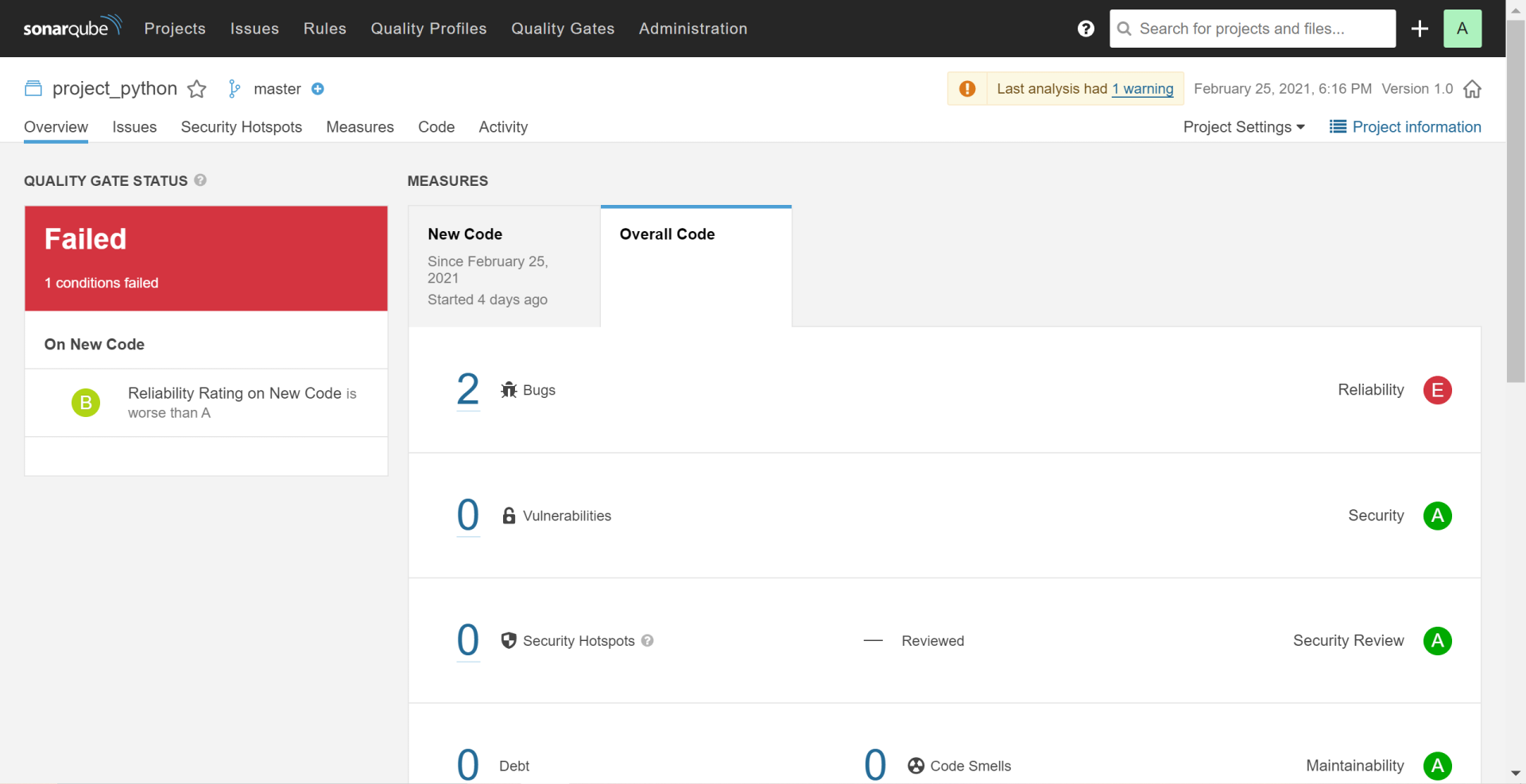

2.风险可视化呈现

在项目仪表盘中,安全热图按以下逻辑渲染:

红色区域:存在未处理的致命漏洞(如SQL注入)

橙色区域:高风险安全热点(如硬编码密钥)

黄色区域:需人工复核的潜在风险(如未验证的跨域请求)

点击热图区块可钻取到代码行详情,查看上下文调用链(如从Controller层到DAO层的未过滤参数传递路径)。

3.热图驱动优化策略

基于热图分析结果实施针对性加固:

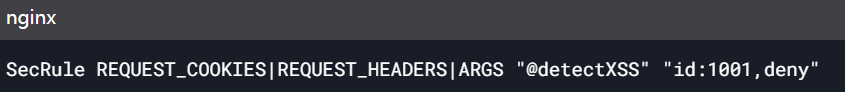

对高频出现的XSS热点区域,在Nginx层部署ModSecurity规则:

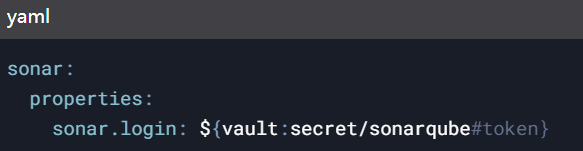

对配置泄露热点,与HashiCorpVault集成实现动态凭据注入:

4.热图趋势分析与预警

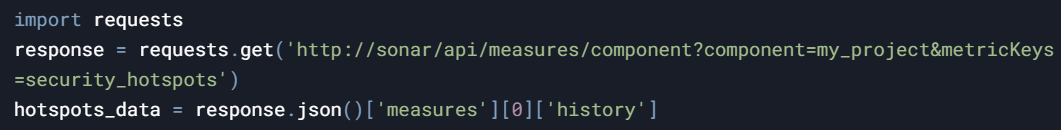

通过`api/measures/component`接口获取历史热图数据,使用Python生成风险熵值曲线:

设置Slack机器人当熵值增幅超过15%时自动推送告警,触发专项安全审计。

三、SonarQube与威胁情报系统的深度集成

将SonarQube 接入外部威胁情报平台,可实现漏洞检测能力的实时进化:

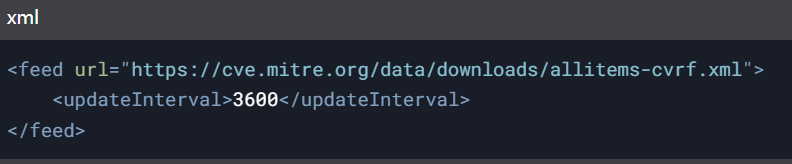

1.CVE数据流实时同步

配置SonarQube 订阅MitreCVE数据库的RSS源:

新披露的漏洞(如Spring4Shell)会在2小时内同步至规则库,并触发存量代码的增量扫描。

2.动态规则引擎加载

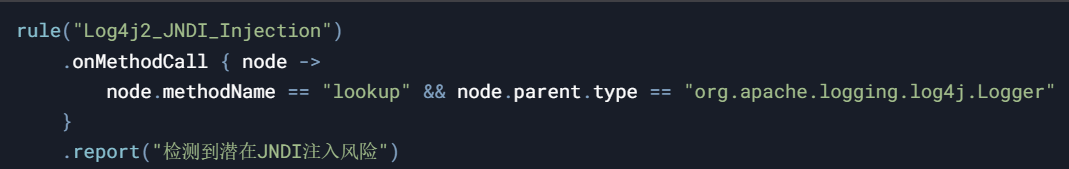

当检测到某组件存在0day漏洞时(如log4j2新风险),通过Groovy脚本动态插入检测规则:

该规则即时生效且无需重启SonarQube 服务。

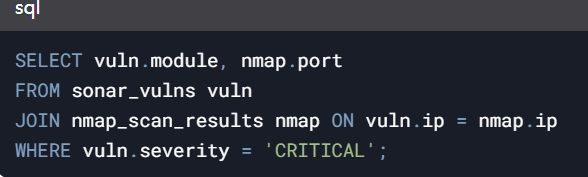

3.攻击面关联分析

结合Nmap扫描结果,建立代码漏洞与开放端口的映射关系:

在安全热图中用紫色标记暴露在公网的高危漏洞,优先启动修复流程。

SonarQube 漏洞修复方案SonarQube 安全热图分析实践的落地实施,标志着代码安全管理从被动防御转向智能预测。通过漏洞闭环管理、风险可视化映射、威胁情报融合三重机制,SonarQube 助力企业在软件供应链源头构筑安全防线。随着AI代码大模型的应用,未来SonarQube 将实现漏洞自动修复率突破80%,进一步释放开发者的安全生产力。